A. Pengertian

Port adalah suatu celah atau pintu atau lubang pada system komputer sebagai jalur transfer data. Dalam protokol jaringan TCP/IP, sebuah port adalah mekanisme yang mengizinkan sebuah komputer untuk mendukung beberapa sesi koneksi dengan komputer lainnya dan program di dalam jaringan. Port dapat mengidentifikasikan aplikasi dan layanan yang menggunakan koneksi di dalam jaringan TCP/IP. Sehingga, port juga mengidentifikasikan sebuah proses tertentu di mana sebuah server dapat memberikan sebuah layanan kepada klien atau bagaimana sebuah klien dapat mengakses sebuah layanan yang ada dalam server. Port dapat dikenali dengan angka 16-Bit (dua byte) yang disebut dengan Port Number dan diklasifikasikan dengan jenis protokol transport apa yang digunakan, ke dalam Port TCP dan Port UDP. Karena memiliki angka 16-bit, maka total maksimum jumlah port untuk setiap protokol transport yang digunakan adalah 65536 buah.

Pada system komputer sebenarnya ada dua jenis Port yaitu :

1. Port fisik,adalah soket atau slot atau colokan yang ada di belakang CPU sebagai penghubung peralatan input-output komputer, misalnya Mouse,keyboard,printer...dll.

2. Port Logika (non fisik),adalah port yang di gunakan oleh Software sebagai jalur untuk melakukan koneksi dengan komputer lain, tentunya termasuk koneksi internet.

Port Logika inilah yang akan kita bahas di sini, yaitu port yang berhubungan secara langsung dengan kegiatan kita ber-internet.

Port Logika inilah yang akan kita bahas di sini, yaitu port yang berhubungan secara langsung dengan kegiatan kita ber-internet.

Port terbuka adalah salah satu status port yang dikenali oleh port scanner seperti: nmap, superscan, THC, BluesPortTool, dll. Sebuah aplikasi secara aktif menerima koneksi paket TCP atau UDP pada port terbuka. Menemukan port terbuka ini seringkali merupakan tujuan utama scanning port. Orang dengan pikiran keamanan (security-minded) tahu bahwa setiap port terbuka merupakan celah untuk serangan. Penyerang dan pen-testers ingin mengeksploitasi port terbuka, namun administrator berusaha menutup atau melindungi mereka dengan firewall tanpa mengganggu user yang berhak. Port terbuka juga menarik bagi scan bukan keamanan karena mereka memberitahu layanan yang dapat digunakan pada jaringan.

B. Port yang terbuka dan kegunaannya :

- 22 (ssh)

Kegunaan: SSH (Secure Shell), Port ini ini adalah port standar untuk SSH, biasanya diubah oleh pengelola server untuk alasan keamanan.

- 37 (time)

Kegunaan: Layanan Waktu, port built-in untuk layanan waktu.

- 53 (domain)

Kegunaan: DNS, atau Domain Name Server port. Name Server menggunakan port ini, dan menjawab pertanyaan yang terkait dengan penerjamahan nama domain ke IP Address.

- 113 (ident)

Kegunaan: identd atau auth port server. Kadang-kadang diperlukan, oleh beberapa layanan bentuk lama (seperti SMTP dan IRC) untuk melakukan validasi koneksi.

- 8080 (http-proxy)

Kegunaan: Common Web Cache dan port server Proxy Web.

Kegunaan: SSH (Secure Shell), Port ini ini adalah port standar untuk SSH, biasanya diubah oleh pengelola server untuk alasan keamanan.

- 37 (time)

Kegunaan: Layanan Waktu, port built-in untuk layanan waktu.

- 53 (domain)

Kegunaan: DNS, atau Domain Name Server port. Name Server menggunakan port ini, dan menjawab pertanyaan yang terkait dengan penerjamahan nama domain ke IP Address.

- 113 (ident)

Kegunaan: identd atau auth port server. Kadang-kadang diperlukan, oleh beberapa layanan bentuk lama (seperti SMTP dan IRC) untuk melakukan validasi koneksi.

- 8080 (http-proxy)

Kegunaan: Common Web Cache dan port server Proxy Web.

C. Cara Mendeteksi Port Yang Terbuka

Kadang untuk para newbies pasti bingung atau tidak tahu untuk mengetahui port-port mana yang terbuka dan mudah disusupi. Tapi biasanya yang digunakan secara default adalah Netbios yaitu 135 atau 139. untuk yang lainnya kita tidak tahu. Tapi sebagai orang yang penasaran kita jangan mudah menyerah.

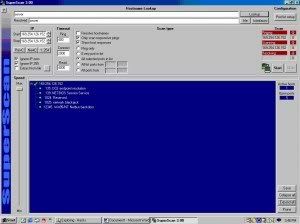

Ada salah satu tools yang canggih yang sering digunakan para penyusups yaitu SuperScan. Sedemikian canggihnya dengan tools ini kita tinggal mengisi nama hostname target dan me-look up sudah bisa ketahuan no IP addressnya. Tools buatan Foundstone ini bisa kamu download dihttp://www.foundstone.com atau situs situs penyusup lainnya.

Saking canggihnya tools ini bisa mendeteksi port-port yang sudah disusupi atau dibuka oleh tool-tool Trojan lainnya..misalnya port tersebut telah terinfeksi oleh Trojan Netbus, yang no. portnya 12345. Cara-cara cara penggunaannya:

1. Kita jalankan tool SuperScan…lihat contoh dibawah ini,

2. kita tinggal ketik hostname target, misalnya: server.

3. Kemudian kita lookup, tunggu bentar sampai muncul no IP nya, kita bias lihat di box “IP..Start….Stop”.

4. Klik tombol start pada kotak start yang ada symbol computer sedang connect, tunggu sebentar kemudian lihat di box active host dan open ports terus klik “Expand all” kemudian akan kelihatan port yang terbuka contohnya seperti diatas ada 5 port yang terbuka dan ternyata didaftar port ini sudah terpasang Trojan. Dari port diatas ada port no 1024 dan 1025 miliknya Back Orrifice dan 12345 miliknya NetBus.

5. Setelah itu tinggal kita siapkan tool-tool untuk meng- hack komputer target. Kalau yang terbuka hanya port 135 atau 139 maka gunakanlah tools SMBDie, tapi tool ini hanya bisa meng-hack OS WINXP, WIN2K, dan WIN NT saja. terutama yang belum di Patch / diUpdate, soalnya windows generasi ini yang versi pertama banyak bugsnya. SMBDie fungsinya hanya meng-Kill / me REBOOT komputer target saja.

D. Mengetahui Port yang Terbuka pada Sistem

Mengamankan komputer kita dari kemungkinan serangan lewat jaringan dengan mengetahui port mana saja yang terbuka. Dengan pengetahuan tentang nomor-nomor port yang sering digunakan oleh program-program trojan, anda dapat dengan mudah mengetahui apakah komputer kita telah terinfeksi trojan tersebut.

Microsoft secara tidak sengaja menyembunyikan atau membuat utiliti yang berguna ini menjadi tidak mudah digunakan oleh pemakai. Atau, mungkin mereka tidak sadar telah memasukkan utiliti ini kedalam direktori Windows tetapi lupa mendokumentasikannya.

Perintah Netstat™ dapat diakses melalui prompt command line. Sederhananya aktifkan ke MSDOS dan:

C:\cd windows

C:\windows>Netstat

CATATAN: Pada Normalnya, dan seharusnya, DOS dibuka dengan direktori defaultnya adalah Windows, untuk anda yang direktori defaultnya yang bukan Windows, petunjuk diatas bisa membantu.

Sebelum kita mulai, anda perlu mengerti bagaimana persisnya perintah Netstat digunakan. Perintah ini secara defaultnya digunakan untuk mendapatkan informasi koneksi apa saja yang sedang terjadi pada sistem anda (port, protocol, yang sedang digunakan, dll ), data yang datang dan pergi dan juga nomor port pada remote sistem dimana koneksi terjadi. ‘Netstat’ mengambil semua informasi networking ini dengan membaca tabel routing dari kernel yang berada pada memori.

Berdasarkan RFC pada Internet Tool Catalog, Netstat™ didefinisikan sebagai:

Netstat™ adalah suatu program yang mana mengakses jaringan yang berkaitan dengan struktur data didalam kernel, serta menampilkannya dalam bentuk format ASCII di terminal. Netstat dapat mempersiapkan laporan dari tabel routing, koneksi "listen" dari TCP, TCP dan UDP, dan protocol manajemen memori.

Setelah kita mengerti apa yang dimaksud dengan Netstat dan segala sesuatu yang berkaitan dengannya, sekarang saatnya untuk mulai mengunakannya. Sesaat setelah anda mengaktifkan MSDOS, anda dapat membaca MSDOS help tentang Netstat dengan memberikan perintah berikut :

C:\WINDOWS>netstat /?

Menampilkan statistik protocol dan koneksi jaringan TCP/IP yang sekarang

NETSTAT [-a] [-e] [-n] [-s] [-p proto] [-r] [interval]

-a Menampilkan semua koneksi dan port yang sedang listening. (koneksi sisi Server secara normal tidak ditampilkan).

-e Menampilkan statistik Ethernet. Hal ini dapat dikombinasikan dengan option -s.

-n Menampilkan alamat dan nomor port dalam format numerik.

-p proto Menampilkan koneksi untuk protocol yang ditentukan dengan proto; proto dapat berupa tcp atau udp. Jika digunakan dengan

-s option untuk menampilkan statistik per-protocol, proto dapat berupa tcp, udp, atau ip.

-r Menampilkan isi dari tabel routing.

-s Menampilkan statistik per-protocol. Secara defaultnya, statistik ditampilkan untuk TCP, UDP dan IP; untuk -p

option dapat digunakan untuk menentukan suatu subset secara defaultnya.

interval Menampilkan kembali statistik dengan sejumlah detik interval antar tampilan. Tekan CTRL+C untuk

menghentikan tampilan statistik. Jika diabaikan, netstat akan mencetak informasi configurasi yang sekarang.

Bagaimanapun, help yang disediakan oleh MSDOS, hanya dapat digunakan sebagai acuan, dan tidaklah mencukupi untuk pemakai pemula.

Jadi, marilah kita mencoba perintahnya satu per-satu dan melihat bagaimana hasilnya dan juga mengerti apa sebenarnya yang terjadi ketika kita menjalankan perintah tersebut dan apa arti dari tampilannya.

Pertama, kita akan memulai dengan perintah Netstat dengan argumen -a.

Sekarang, option ‘–a’ digunakan untuk menampilkan semua koneksi yang sedang terbuka pada mesin lokal. Hal tersebut meliputi sistem remote dimana koneksi tersebut terjadi, nomor port koneksi tersebut (juga yang pada mesin lokal) dan juga tipe serta status dari koneksi tersebut.

Sebagai contoh,

C:\windows>netstat -a

Active Connections

Proto Local Address Foreign Address State

TCP ankit:1031 dwarfie.box.com:ftp ESTABLISHED

TCP ankit:1036 dwarfie.box.com:ftp-data TIME_WAIT

TCP ankit:1043 banners.egroups.com:80 FIN_WAIT_2

TCP ankit:1045 mail2.mtnl.net.in:pop3 TIME_WAIT

TCP ankit:1052 zztop.box.com:80 ESTABLISHED

TCP ankit:1053 mail2.mtnl.net.in:pop3 TIME_WAIT

UDP ankit:1025 *:*

UDP ankit:nbdatagram *:*

Misalnya kita mengambil satu baris dari tampilan diatas dan melihat apa yang terdapat didalamnya:

Proto Local Address Foreign Address State

TCP ankit:1031 dwarfie.box.com:ftp ESTABLISHED

Sekarang, hal diatas dapat disusun sebagai berikut:

Protocol: TCP (Hal ini dapat berupa Transmission Control Protocol atau TCP, User Datagram Protocol atau UDP atau sesuatu lainnya bahkan, IP atau Internet Protocol.)

Local System Name: ankit (Ini adalah nama dari sistem lokal yang mana anda tentukan pada setup Windows.)

Local Port yang sedang terbuka dan digunakan oleh koneksi adalah: 1031

Remote System: dwarfie.box.com (Ini adalah bentuk non-numerik dari sistem dimana kita terkoneksi.)

Remote Port: ftp (Ini adalah nomor port pada sistem remote dwarfie.box.com yang mana kita terkoneksi.)

State of Connection: ESTABLISHED

‘Netstat’ dengan argumen ‘–a’ normalnya digunakan untuk mendapatkan daftar dari port yang terbuka pada sistem anda, misalnya pada sistem local. Hal ini dapat berguna untuk memeriksa apakah pada sistem anda ada terinstalasi trojan atau tidak. Baiklah, banyak antivirus yang baik dapat mendeteksi kehadiran trojan, tetapi, sebagai seorang penyusup tidak perlu software yang memberitahukan kepada kita. Disamping itu, adalah lebih menarik untuk mengerjakan sesuatu secara manual dibandingkan dengan klik pada tombol ‘Scan’ agar software melakukannya.

Berikut ini adalah daftar dari Trojan dan nomor port yang digunakan oleh mereka. Coba lakukan Netstat dan jika anda mendapatkan port berikut dalam keadaan terbuka, anda harus berhati-hati, dan dan anda sudah terinfeksi.

Port 12345(TCP) Netbus

Port 31337(UDP) Back Orifice

Untuk suatu daftar port yang lebih lengkap, coba mengacu ke Tutorial dan Trojan pada: hackingtruths.box.sk/manuals.htm

***********************

HACKING TRUTH: Beberapa diantara kita mungkin curiga, Apa fungsi nomor port yang tinggi setelah nama local mesin anda ?

Misalnya. ankit:1052

Nomor Port diatas 1024 normalnya merupakan jenis service tertentu yang berjalan pada mesin anda. Pada kenyataannya ada beberapa RFC menggunakan Nomor Port diatas 1024 misalnya RFC 1700.

Sebenarnya, nomor port diatas 1024 digunakan oleh sistem anda untuk melakukan koneksi ke komputer remote. Sebagai contoh, misalnya browser anda ingin membuat suatu koneksi dengan http://www.hotmail.com/, apa yang akan dilakukannya ?, secara random akan diambil suatu nomor port diatas 1024, membuka dan mengunakannya untuk berkomunikasi dengan server Hotmail tersebut.

***********************

OK, sekarang mari kita bergerak maju, ke salah satu variasi dari perintah diatas, yaitu Netstat –n

Perintah Netstat –n pada dasarnya merupakan tampilan bentuk numerik dari hasil perintah dengan Netstat –a. Sesuatu perbedaan yang paling pokok adalah bentuk tampilan alamat dari sistem local dan remote adalah bentuk numerik (Dalam hal ini –n) yang pada tampilan sebelumya adalah non-numerik (-a).

Perhatikan contoh berikut ini untuk suatu pengertian yang lebih baik:

C:\>netstat -n

Active Connections

Proto Local Address Foreign Address State

TCP 203.xx.251.161:1031 195.1.150.227:21 ESTABLISHED

TCP 203.xx.251.161:1043 207.138.41.181:80 FIN_WAIT_2

TCP 203.xx.251.161:1053 203.94.243.71:110 TIME_WAIT

TCP 203.xx.251.161:1058 195.1.150.227:20 TIME_WAIT

TCP 203.xx.251.161:1069 203.94.243.71:110 TIME_WAIT

TCP 203.xx.251.161:1071 194.98.93.244:80 ESTABLISHED

TCP 203.xx.251.161:1078 203.94.243.71:110 TIME_WAIT

Walaupun keduanya memberikan hasil yang sama, tetapi disana ada beberapa perbedaan yang pokok:

1. IP Address ditampilkan secara numerik.

2. Saya tidak yakin, tetapi setelah mencobanya berulang-ulang, Netstat –n nampaknya tidak mengembalikan informasi untuk koneksi non-TCP. Jadi koneksi UDP tidak ditampilkan.

Jika anda rajin mengikuti newgroup alt.2600 secara berkesinambungan ataupun newsgroup-newgroup lainnya, paling sedikitnya setiap 2-3 hari posting, ada saja yang bertanya tentang Bagaimana mengetahui IP komputer saya ?

Baiklah, option untuk Netstat ini dapat digunakan untuk menjawab hal tersebut, temukan IP anda sendiri. Dan banyak orang akan merasa lebih nyaman dengan tampilan numerik dibandingkan dengan hostname.

Mendapatkan IP Address dari seseorang adalah segalanya, adalah sesuatu yang sangat dibutuhkan untuk memasuki sistemnya. Jadi pada dasarnya menyembunyikan IP Address anda dari penyusup dan mendapatkan IP Address dari korban anda adalah sangat penting. Menggunakan fasilitas IP Hiding telah menjadi sesuatu yang popular. Tetapi apakah ini disebut sebagai layanan IP Hiding yang benar-benar Anonymous atau software yang benar-benar terpercaya dan sempurna Anonymous? Hanya ada satu jawabannya: Hal tersebut tidak mendekati benar-benar Anonymous.

Perhatikan contoh berikut, untuk mengerti bagaimana kelemahan dari utiliti seperti ini.

I Seek You atau ICQ adalah suatu software chatting yang paling popular. Bukan hanya mudah, tetapi juga sangat berkonsentrasi pada security. ICQ memiliki fasilitas IP Address Hider didalamnya, yang mana ketika diaktifkan akan mampu menyembunyikan IP anda dari pemakai yang menjadi lawan chatting anda. Bagaimanapun, seperti software-software IP Hiding lainnya, hal tersebut bukanlah mendekati baik. Anda dapat mencari IP Address dari pemakai ICQ tertentu, walaupun fasilitas IP Hidingnya diaktifkan, dengan proses berikut ini.

1.) Aktifkan ke MSDOS dan ketik Netstat –n untuk mendapatkan daftar dari port yang telah dibuka dan IP dari mesin dinama koneksi terjadi. Catat daftar tersebut disuatu tempat.

2.) Sekarang, jalankan ICQ, dan kirim suatu pesan ke korban anda.

3.) Sesaat masih dalam chatting, kembali ke DOS dan berikan perintah Netstat –n sekali lagi. Anda akan mendapatkan suatu tanda koneksi baru IP. Ini adalah IP Address dari korban anda, sudah mendapatkannya bukan?

Sejauh ini baik dengan argumen ‘-a’ maupun ‘-n’, kita melihat bahwa koneksi yang dikembalikan atau ditampilkan pada layar, bukanlah protocol tertentu. Maksudnya koneksi dari TCP, UDP ataupun IP ditampilkan secara keseluruhan. Bagaimanapun jika anda ingin melihat koneksi yang berkaitan dengan UDP, anda dapat melakukannya dengan menggunakan argumen ‘-p’.

Format umum dari perintah Netstat dengan argumen ‘-p’ adalah sebagai berikut:

Netstat –p xxx

Dimana xxx dapat berupa UDP atau TCP. Pemakaian argumen ini akan lebih jelas dengan contoh berikut, yang mana akan mendemonstrasikan bagaimana menampilkan koneksi TCP saja.

C:\>netstat -p tcp

Active Connections

Proto Local Address Foreign Address State

TCP ankit:1031 dwarfie.box.com:ftp ESTABLISHED

TCP ankit:1043 banners.egroups.com:80 FIN_WAIT_2

TCP ankit:1069 mail2.mtnl.net.in:pop3 TIME_WAIT

TCP ankit:1078 mail2.mtnl.net.in:pop3 TIME_WAIT

TCP ankit:1080 mail2.mtnl.net.in:pop3 TIME_WAIT

TCP ankit:1081 www.burstnet.com:80 FIN_WAIT_2

TCP ankit:1083 zztop.box.com:80 TIME_WAIT

Hal ini pada dasarnya tidak ada bedanya, hanya berupa variasi dari perintah ‘-a’ and ‘-n’.

Lebih jauh, marilah kita melihat argumen lain yang berkaitan dengan ‘netstat’.

Sekarang, kita akan mencoba option ‘-e’ dari ‘netstat’. Mari kita lihat apa yang akan dikembalikan oleh DOS, ketika perintah ini diberikan:

C:\>netstat -e

Interface Statistics

Received Sent

Bytes 135121 123418

Unicast packets 419 476

Non-unicast packets 40 40

Discards 0 0

Errors 0 0

Unknown protocols 0

Kadang-kadang angka data dari paket yang dikirim dan diterima tidak ditampilkan dengan benar oleh kesalahan tertentu atau modem yang tidak kompatibel.

Sekarang kita telah sampai pada argumen yang terakhir dalam kaitannya dengan perintah Netstat, argumen ‘-r’. Argumen ini jarang digunakan dan agak sulit dimengerti. Saya akan memberikan contoh sederhana untuk anda. Suatu keterangan yang lebih detail tentang hal ini akan disediakan pada manual lainnya. Hacking dengan menggunakan Tabel Routing Tables adalah sesuatu hal yang sangat elite dan banyak orang tidak menyukainya. Bagaimanapun, sepertinya semua hal yang berkaitan dengan komputer, adalah tidak sulit untuk dilakukan, demikian juga tentang hal ini.

C:\windows>netstat -r

Route Table

Active Routes:

Network Address Netmask Gateway Address Interface Metric

0.0.0.0 0.0.0.0 203.94.251.161 203.94.251.161 1

127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1

203.94.251.0 255.255.255.0 203.94.251.161 203.94.251.161 1

203.94.251.161 255.255.255.255 127.0.0.1 127.0.0.1 1

203.94.251.255 255.255.255.255 203.94.251.161 203.94.251.161 1

224.0.0.0 224.0.0.0 203.94.251.161 203.94.251.161 1

255.255.255.255 255.255.255.255 203.94.251.161 203.94.251.161 1

Network Address Netmask Gateway Address Interface Metric

0.0.0.0 0.0.0.0 203.94.251.161 203.94.251.161 1

127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1

203.94.251.0 255.255.255.0 203.94.251.161 203.94.251.161 1

203.94.251.161 255.255.255.255 127.0.0.1 127.0.0.1 1

203.94.251.255 255.255.255.255 203.94.251.161 203.94.251.161 1

224.0.0.0 224.0.0.0 203.94.251.161 203.94.251.161 1

255.255.255.255 255.255.255.255 203.94.251.161 203.94.251.161 1

Active Connections

Proto Local Address Foreign Address State

TCP ankit:1031 dwarfie.box.com:ftp ESTABLISHED

TCP ankit:1043 banners.egroups.com:80 FIN_WAIT_2

TCP ankit:1081 www.burstnet.com:80 FIN_WAIT_2

TCP ankit:1093 zztop.box.com:80 TIME_WAIT

TCP ankit:1094 zztop.box.com:80 TIME_WAIT

TCP ankit:1095 mail2.mtnl.net.in:pop3 TIME_WAIT

TCP ankit:1096 zztop.box.com:80 TIME_WAIT

TCP ankit:1097 zztop.box.com:80 TIME_WAIT

TCP ankit:1098 colo88.acedsl.com:80 ESTABLISHED

TCP ankit:1099 mail2.mtnl.net.in:pop3 TIME_WAIT

0 komentar:

Post a Comment